Volume II - Les bases de la sécurité informatique

Video: .mp4 (1280x720, 30 fps(r)) | Audio: aac, 44100 Hz, 2ch | Size: 1.04 GB

Genre: eLearning Video | Duration: 55 lectures (4 hour, 2 mins) | Language: Français

Les composants de la cryptographie

Video: .mp4 (1280x720, 30 fps(r)) | Audio: aac, 44100 Hz, 2ch | Size: 1.04 GB

Genre: eLearning Video | Duration: 55 lectures (4 hour, 2 mins) | Language: Français

Les composants de la cryptographie

What you'll learn

Savoir reconnaître les différents types de hash et les associer à leurs algorithmes réciproques

Dechiffrer des hash MD5, SHA-1, SHA-256, SHA-512

Cracker les mots de passe de machines Windows 10 grâce à Hiren Boot

Chiffrer l'ensemble d'un disque dur (ou d'une clé USB) grâce à LUKS sur Debian 11

Cracker les mots de passe contenus dans le fichier shadow d'une machine Linux avec hashcat

Générer et échanger des clés SSH entre plusieurs machines Linux Debian 11

Mettre en place un laboratoire de tests grâce à la virtualisation

Comprendre les différences entre les chiffrements symétrique et asymétrique (et les algorithmes associés)

Connaître les différents acteurs et composants d'une PKI (Public Key Infrastructure)

Requirements

Une compréhension basique de l'utilisation des systèmes (OS Linux), des réseaux, et d'Internet

Être capable de télécharger et d'installer des logiciels

Ouverture d'esprit et volonté d'apprendre

Ne pas utiliser les techniques enseignées pour altérer le fonctionnement d'un service dont vous n'êtes pas propriétaire

Description

Ce cours s'adresse à un public de tout niveau et à des professionnels de l'IT qui souhaitent comprendre comment sont appliquées les différentes techniques autour de la cryptographie pour chiffrer et déchiffrer du contenu, ainsi que les failles associées à ces mécanismes.

Vous n'êtes pas obligé d'avoir suivi le cours "Volume I - Les bases de la sécurité informatique" pour suivre ce cours.

Profitez d'un contenu éprouvé, et donné en présentiel dans plusieurs écoles d'informatique parisiennes (ESGI, CFI, ITIC, …), un vrai guide à suivre pour maîtriser les bases de la sécurité informatique et les composants de la cryptographie.

Selon Fortinet (grand acteur de la sécurité informatique) "La demande des entreprises surpasse l'offre de compétences en cybersécurité dans le monde".

De plus, aujourd'hui, une maîtrise de la cybersécurité est demandée dans la plupart des métiers de l'IT, que ce soit en développement (Security By Design et Testing), en réseau (Firewall, et Architecture), en système (outils de pentesting) y compris avec l'émergence du nouveau mouvement DevSecOps qui regroupe l'ensemble des trois précédents métiers de l'IT avec la prise en compte de la sécurité à tous les niveaux.

C'est ce que j'utilise au quotidien, en tant que DevSecOps, et c'est ce que je veux vous faire partager avec la sortie de ce nouveau cours portant sur la cybersécurité et plus particulièrement axé sur la cryptographie:

Cours et documentation exhaustive sous format PDF

Ensemble des vidéos sous-titrées pour joindre la lecture à l'écoute

Installation de l'environnement de tests pas à pas

Explication du fonctionnement des principaux algorithmes de chiffrement et de hash utilisés notamment au sein des PKIs (Public Key Infrastructure)

Exploitation des failles de sécurité liées au stockage des mots de passe sur Linux et Windows

Chiffrement pas à pas d'un disque dur (ou une clé USB) sur une machine Linux Debian 11.

Plus de 7 Travaux Pratiques et plus de 15 exercices pratiques pour mettre en oeuvre vos nouvelles compétences en cryptographie

Découverte et utilisation des outils hashcat, hiren boot, LUKS, et plein d'autre !

Il n'y a besoin que de connaissances très basiques en système (Linux), pour pouvoir suivre ce cours, toutes les notions importantes et nécessaires seront abordées au préalable et les manipulations y sont expliquées pas à pas.

Dans la partie Introduction, nous présenterons le contenu de la formation, du formateur, comment télécharger les supports, et commencer dés le départ à utiliser les canary tokens pour protéger nos informations sensibles !

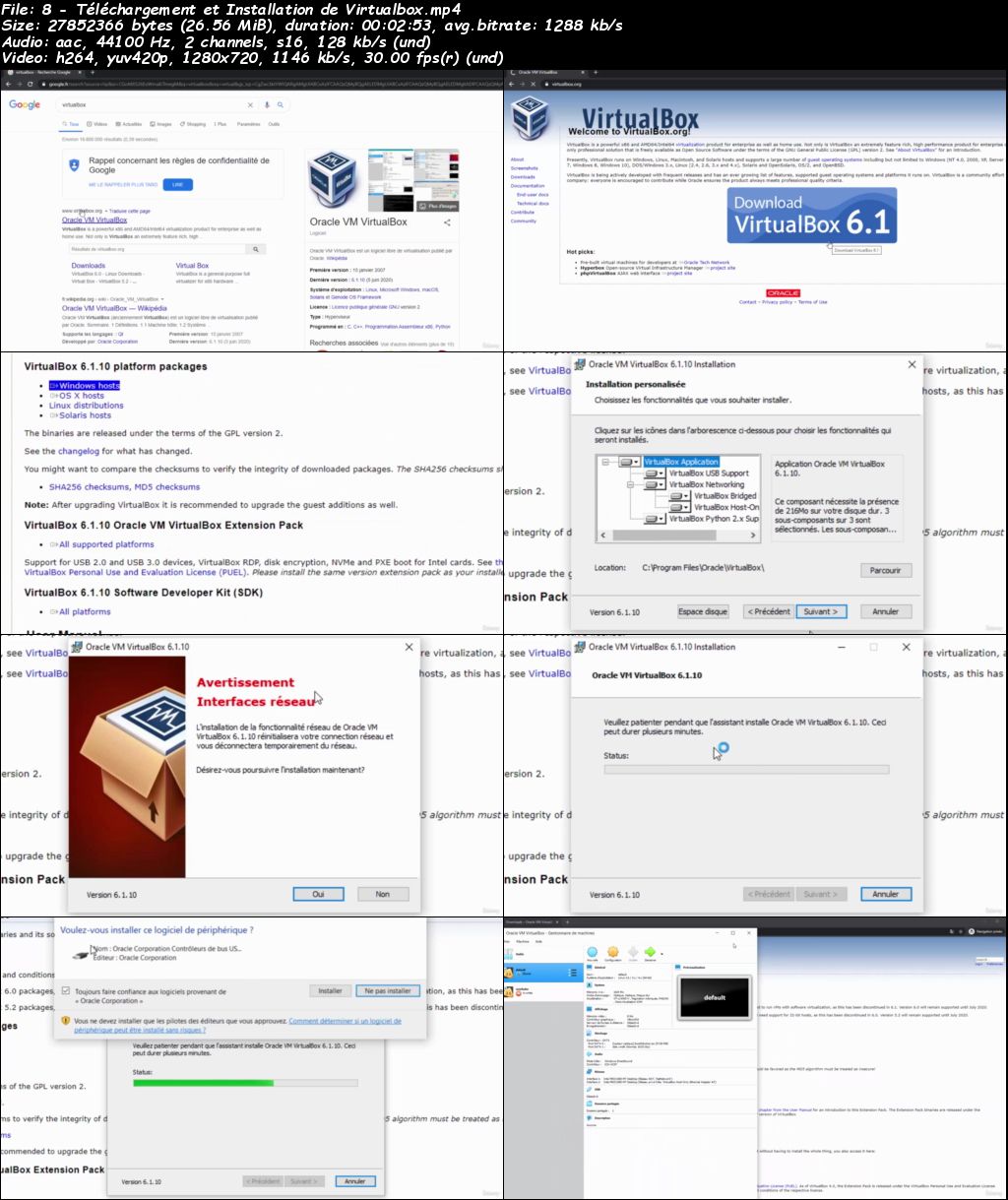

Dans une deuxième partie, nous mettrons en place notre laboratoire de tests après avoir expliqué de manière succincte comment fonctionne la virtualisation grâce à VirtualBox et nous y installerons une machine Windows 10 sur VirtualBox et sur Hyper-V.

Dans une troisième partie dédiée aux composants principaux de la cryptographie, nous verrons les principes de fonctionnement des algorithmes de chiffrement de substitution monoalphabétique, polyalphabétique, par transposition, puis les chiffrements symétriques et asymétriques ainsi que les algorithmes associés en détail (RSA, AES, etc…). Nous verrons également les algorithmes de Hash et une méthodologie complète pour apprendre à reconnaître les différents types de hash.

La quatrième partie est orientée mots de passe sur les machines Linux et Windows, notamment avec l'explication de la manière dont sont stockés et chiffrés les mots de passe dans le fichier shadow pour Linux et la base de données SAM pour Windows. Nous apprendrons ainsi à utiliser hashcat pour déchiffrer les mots de passe chiffrés, et hiren boot pour cracker les mots de passe de machines Windows.

Les certificats digitaux et le fonctionnement des PKIs (Public Key Infrastructure) seront abordés dans la cinquième partie, avec les différents acteurs et composants, ainsi que la manière dont sont utilisés les certificats pour assurer l'authenticité, l'intégrité et la confidentialité des machines.

Enfin dans une dernière partie, nous mettrons en pratique certaines des notions abordées précédemment, en effectuant une génération et un échange de clés SSH entre deux machines Linux Debian 11. Nous verrons ensuite comment effectuer un chiffrement complet d'un disque dur ou d'une clé USB sur Debian 11.

Chacune des notions techniques seront associées à plusieurs exercices, avec une correction détaillée pour chacun d'entre eux.

Bien entendu, comme tous les autres cours, celui-ci est remboursable à 100% s'il ne vous apporte pas satisfaction. Alors n'hésitez plus, et commencez dés aujourd'hui à utilisez les outils et les méthodes liés à la cryptographie.

Who this course is for:

Les personnes souhaitant apprendre comment fonctionne la cryptographie

Professionnels ou débutants en sécurité informatique, souhaitant se mettre à niveau

Professionnels de l'IT qui souhaitent approfondir leurs connaissances sur les sujets inhérents à la Sécurité Informatique

Développeurs, Chefs de Projet, Architectes, Administrateurs et Techniciens souhaitant apprendre comment fonctionnent la cryptographie